7月5日に東銀座の時事通信ホールで開催されたWASForum Conference 2008の2日目,Developers Dayに参加してきた.Developerじゃないのに,空気を読まずに参加してきた.WASはWeb Application Securityの略であり,申込がhttpでhttpsでもオレオレ証明書でもなかった辺りが,壮絶な罠というか,釣りというか,丸腰だったのだろう.

・EV SSLの意義と課題

IE7とFirefox3とOpera9.5的にEV SSLが使えるようになって,アドレスバーが緑になるよ!って流行ってるけど,裏側では色々あるんだよ,っていう話.興味深い.

SSLの問題点として,「鍵マークがあるから安心」というところがあり,暗号化されているから安全だという勘違いが根強くあるらしい.ありそうだもんなぁ.通信路が暗号化されるだけであり,そこをついて,フィッシングされちゃうよという現実がある.

EV SSLの課題もいくつか挙げられていて,その中で特に気になったのが,モバイル対応.日本のインターネットはモバイル端末からのアクセスが多いという特殊な状況下であるので,それをどげんかせんといかん.古い携帯端末だと,RSA2048bitが使えないらしい.暗号アルゴリズム世代交代の移行期限が2010年とか2013年だから,しっかりやらないとガラパゴス化しちゃうのかなぁって思ってみました.日本の携帯事情って,やっぱり特殊.というか,携帯に限らず,組み込み機器はちゃんとなんとかしないとね.

・SQLインジェクション対策再考

徳丸さんの日記を整理した感じ.冒頭にも述べたが,Developerでもないのに参加しているため,話について行けないことが度々.話として聞く分には問題ないんだけど,笑うポイントがわからない・・・.SQLインジェクション対策で「走るコードか試したのか?」のような文言があったと思うが,そこが笑いどころだったと思うんだけど,誰も笑わなかったのは高度な罠だったのだろうか.スライド上に示されるいくつものコードが走らないものだったはずなんだが・・・.オレ,釣られてる?なお,ライオンエスケープはこちら.

・携帯電話向けWebのセキュリティ

LT的なノリ.技術屋さんのプレゼンって,なんでああいう感じが多いんだろう.畳みかけるって重要なのかな.わかったことは,自転車はGIANTで,携帯ユーザのパスワードが大変なことになっていることくらい.パスワード?はぁ?なにそれ?おいしいの?(スイーツ笑)状態らしい.恐ろしい・・・.でも,すごい人はすごいらしく,8桁程度のチェックデジットは総当たりしてくるらしい.しかも,当たり前のようにw.恐ろしい・・・.その労力を勉強には向けられないのだろうか・・・.

・OpenIDのセキュリティ

ZIGOROuさんのブログをまとめた感じ.資料が公開されています.ありがとうございます.特に真新しい情報はなかったかなと.残念.ブラックリストが愚作というのは全くの同意.ブラックリストの方針だと,新しいドメインをじゃんじゃん取ってくる攻撃者に全く持って無力.ログアウトの話はそんなに重要なんだろうか.そうなってくると,SSO的なシイングルサインオンとシングルログアウトになりそうな・・・.それ,OpenSSO.

それとこうしたイベントで毎回プロトコルの説明をせざるを得ないのも問題だと思いました。

WASForum Conference 2008 での OpenID のセキュリティについてのスライドを公開します - Yet Another Hackadelic

と述べられていますが,果たしてあの説明が必要だったのでしょうか.個人的には3者モデルを出して,これとこれがこうでこうですよと図解すれば,それで十分だったんじゃないかと思います.細かい用語を正確に教えてあげる必要はなくて,どうせ興味を持った人は後で調べるんだろうから,広く万人が理解できるような図解が良いんではないかと思いました.まる.

・セキュリティの作り込みはどのように行われているのか?

最早,技術者ではないので,全くわからないし,共感できない.大変苦労していることはわかった.「ここでメモリリークだけど,修正すると動かないからそのままにする」というのが,大企業の中でも実際に起きているところに,驚いた.やっぱり,そうなのか.

・Security Wars Episode III:

ダースベイダーがキタ━(゚∀゚)━!音痴な鼻歌だからインペリアルマーチのパクリにならないとか,法律的でワロス.まじめにおもしろおかしくって,一番のツボなんですが,如何でしょう.

内容的には・・・.よくわからなかった.というか,知っている話も多かった.お,これは!って思ったのは,暗黒のWeb2.0.フィッシング攻撃は実にロングテールを突いているという話.多くの人は警戒心があって,フィッシングに引っかからないんだけど,極々テールの部分の人をほぼコスト0で攻撃できるのが,Web2.0的なダークサイド.上手いこと分析するなぁと思いました.

法解釈って本当によくわからないから,思いついたまま書く@実家.丸出し.Winnyがそういう用途で使われていることを知った上で,それを防ぐことをせずに,さらにアップロード(公開?)をしたことが問題であるとするならば,Windowsはどうなんだろう.脆弱性が存在していることを知った上で,WUはあるとしても,パッケージ商品はなんら対策されることなく出荷され続けているのと同じではないのだろうか.Winny事件に照らし合わせると,常に最新のパッチを当てたWindowsを売らないといけないんじゃないのかなぁ,って思った.そうじゃないと,脆弱性があり,脆弱性を突いた攻撃があることを知った上で,ウィルス作成者などの攻撃対象にされるであろう脆弱なソフトウェアを配布していることになるんじゃないのかなぁ・・・ならないのかなぁ・・・.ウィルス作成罪の幇助にならないのかなぁ・・・.「脆弱性がなければウィルスを作ることもなかった」とか主張して.無理だろうなぁ・・・.法律って難しい><.

・Webセキュリティのマルプラクティス – 思い込みによるソフトウェアエラーをなんとかしろ

土曜の午後にふさわしい Webセキュリティの楽しみ方を提案する!

期待せざるを得ない.日本中の全開発者200人が固唾を呑んで待ち望んでいた,期待のセッション.前半24連発はふむふむと思って聞いていた.後半16連発+1は単純に面白かったし,上手いこと言ってるなと思った.個人的には丸腰が大好きです♪

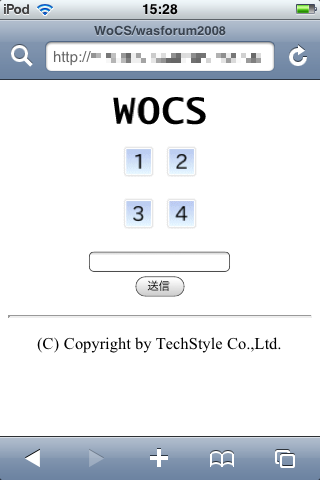

投票システムにはiPod touchで参戦.だって,「iPod touchでもいい感じです」っていうから・・・.

でも,ほとんどがクラウドで「"0"ショートカットなんてないよ!うわーん!」って拗ねてました.が.このSSを見て思った.もしかして,下の入力欄に書けば良かったんじゃ・・・orz.丸っきり気がついていない.

・ノベルティグッズ

会場でもらったFirefox的袋の中身はこんな感じ.

Firefoxの袋の中に,Microsoftの冊子が入っているというシニカル.ボーダレスと言うべき?入り口の机にcodeなにがしのよくわからないものがご自由にお持ちください的においてあったので,1つ貰ってきた.帰宅してよくよく見たら,なかなか便利そうだった.2種類あったから,両方貰えば良かったorz.どんなものかっていうと,どこでもマグネットというやつ.説明下手のオレが説明するよりも,こっちを見てもらった方が確実.すげー便利そう.学校で使ってみる.ちなみに,Firefox的ステッカーがあまりにもクールだったので,帰りにもう1袋もらったのは,秘密の方向で☆

まとめ:

技術者じゃないので,一部でわからないことがありましたが,基本的に楽しかったです.勉強にもなりました.都合が合えば,次回も参加したい.